你的飞牛NAS是否“中招”?自检还好虚惊一场,浅谈“如何安全的远程访问NAS“

前几天飞牛OS(fnOS)被曝出了严重的安全漏洞的事情大家都知道了,各大群里、论坛引起了大量讨论和风波,我也有个J4125飞牛小主机,但没有当主力NAS用,平时跑一些Docker服务,当个下载机、以及挂载夸克网盘用,吓得我赶快检测一下是否被感染。

0day路径穿越漏洞:

影响:攻击者可以通过构造特殊的URL,绕过权限检查,直接读取NAS上的任意文件(包括系统配置、用户存储的隐私文件等)。

后果:这意味着你的照片、文档等私有数据可能在公网下裸奔。

远程代码执行(RCE)链:

影响:安全研究人员发现,将上述路径遍历漏洞与“认证绕过”漏洞结合,攻击者可以获取管理员权限,直接接管整个系统。

后果:设备可能沦为“肉鸡”(僵尸网络节点),用于发起DDoS攻击或挖矿。

检测是否中招

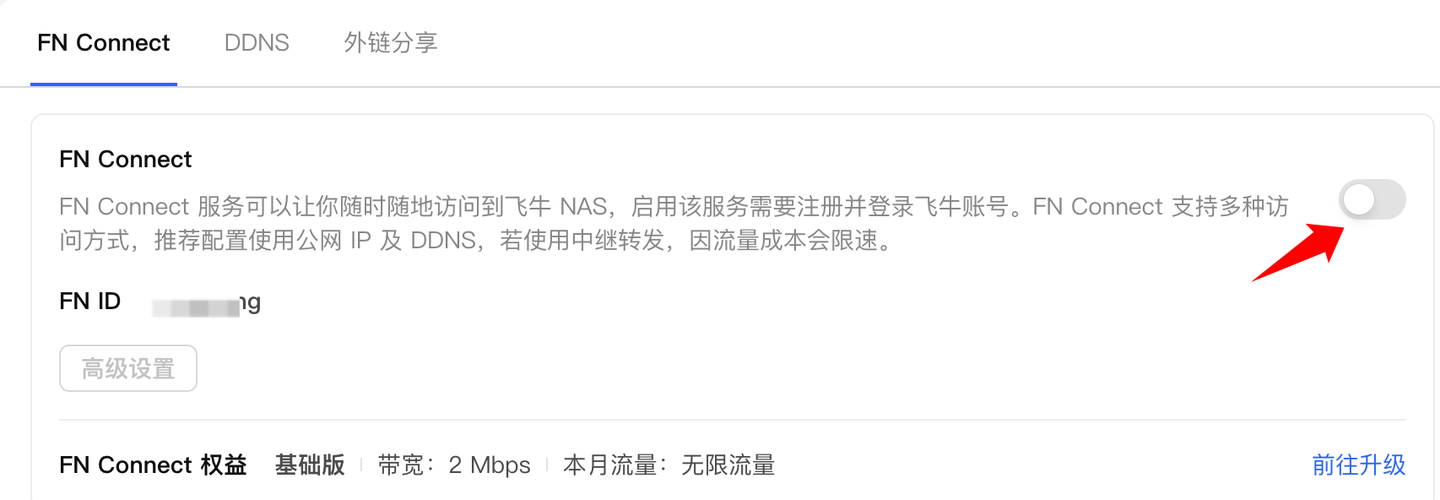

我没有把飞牛NAS暴露到公网上,忘记了飞牛为了便利性默认是开启了FN connect的,先关闭这个功能。

▲ 这个是官方的中继服务,默认2Mbps带宽,马上关闭。

▲ 这个是官方的中继服务,默认2Mbps带宽,马上关闭。

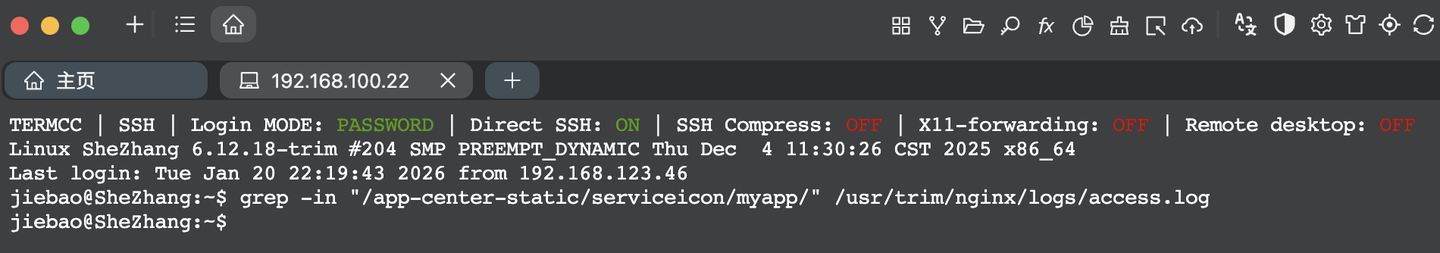

接着在论坛上找到一个查看日志的方法,主要是检查路径穿越漏洞是否被利用SSH连接上NAS,运行命令:

grep -in "/app-center-static/serviceicon/myapp/" /usr/trim/nginx/logs/access.log

▲ 查看是否有/app-center-static/serviceicon/myapp/%7B0%7D/?size=../../../../访问日志,如果是自己测试的注意看时间,没有异常访问就没事,还好没事。

▲ 查看是否有/app-center-static/serviceicon/myapp/%7B0%7D/?size=../../../../访问日志,如果是自己测试的注意看时间,没有异常访问就没事,还好没事。

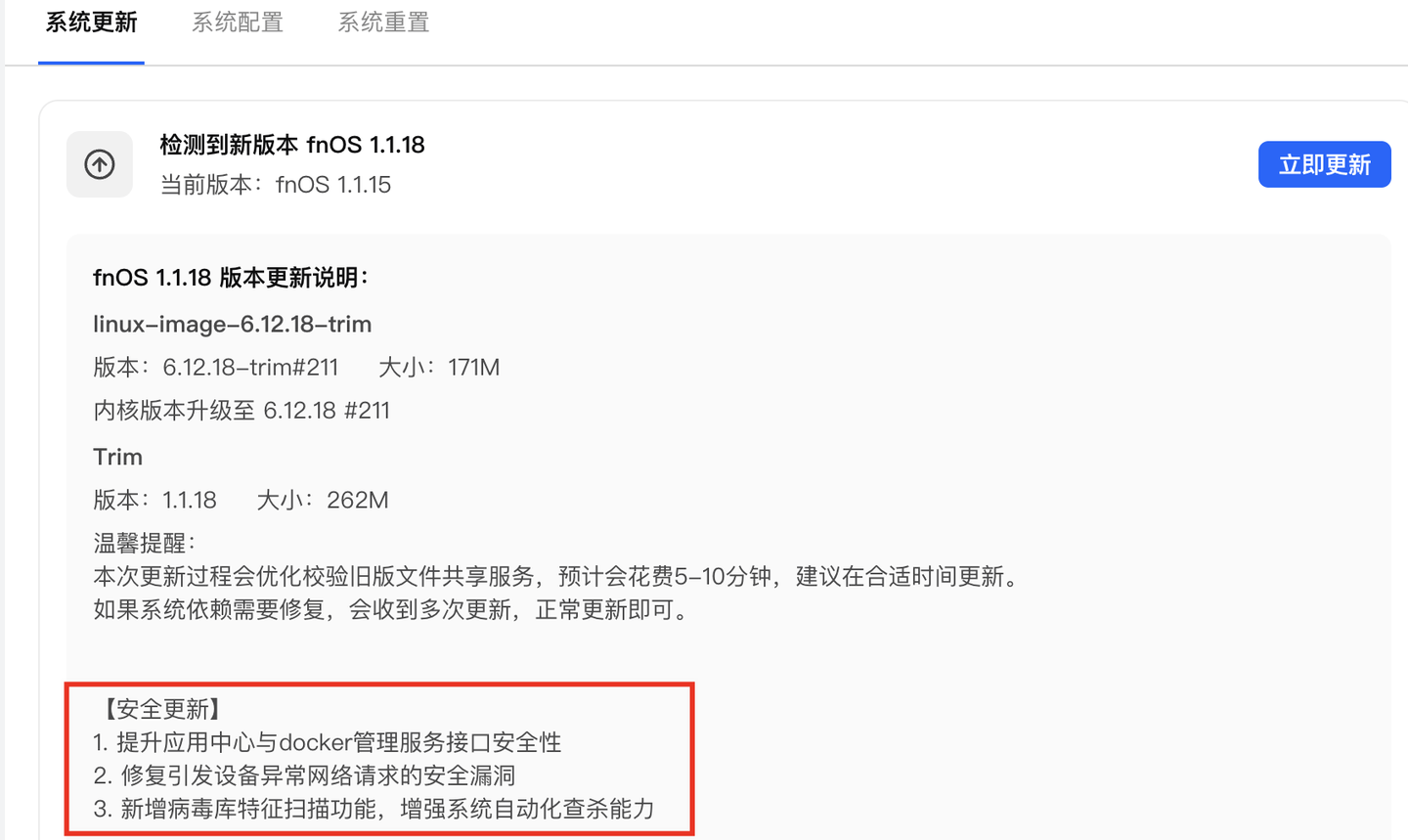

▲ 然后马上更新到fnOS1.1.18,继续修复了漏洞,新增了病毒扫描功能,但是否彻底安全咱也不确定。

▲ 然后马上更新到fnOS1.1.18,继续修复了漏洞,新增了病毒扫描功能,但是否彻底安全咱也不确定。

如何安全远程访问NAS设备?

在官方彻底稳定之前,建议尽量在局域网内使用。但也有远程访问的需求,那么如何安全的远程访问?

方案一:异地组网工具

它不需要你有公网IP,也不需要在路由器上做复杂的端口映射。它会在你的手机/电脑和家里的NAS之间建立一个加密的虚拟局域网。

推荐工具:Tailscale 或 ZeroTier。

为什么安全:

无端口暴露:你的NAS不需要向互联网开放任何端口,黑客扫描不到你的设备。

加密传输:所有数据经过加密隧道传输。

身份验证:必须登录你的账号才能加入网络。

方案二:路由器端搭建 VPN 服务(性能最好)

如果你的路由器性能较好(如华硕梅林、OpenWrt软路由、爱快等),建议把防线设在路由器上,而不是NAS上,这个方案需要有公网IP

推荐协议:WireGuard(速度快、轻量)或 OpenVPN。

为什么安全:

防线前移:攻击者面对的是路由器的VPN服务,而不是充满漏洞的NAS系统。只要连不上VPN,就摸不到NAS。

只开一个端口:只需要在公网映射一个VPN专用的UDP端口,非常隐蔽。

方案三:lucky反代服务+ Basic Auth认证

可能有玩家觉得我使用lucky反代服务,飞牛关闭远程访问,这样是不是就安全了?

只用 Lucky 进行简单的反向代理是【不安全】的,Lucky 的核心功能是将公网的请求“转发”给内网的飞牛。漏洞绕过了飞牛自身的登录 只要你的域名能被公网访问,黑客就能攻击。

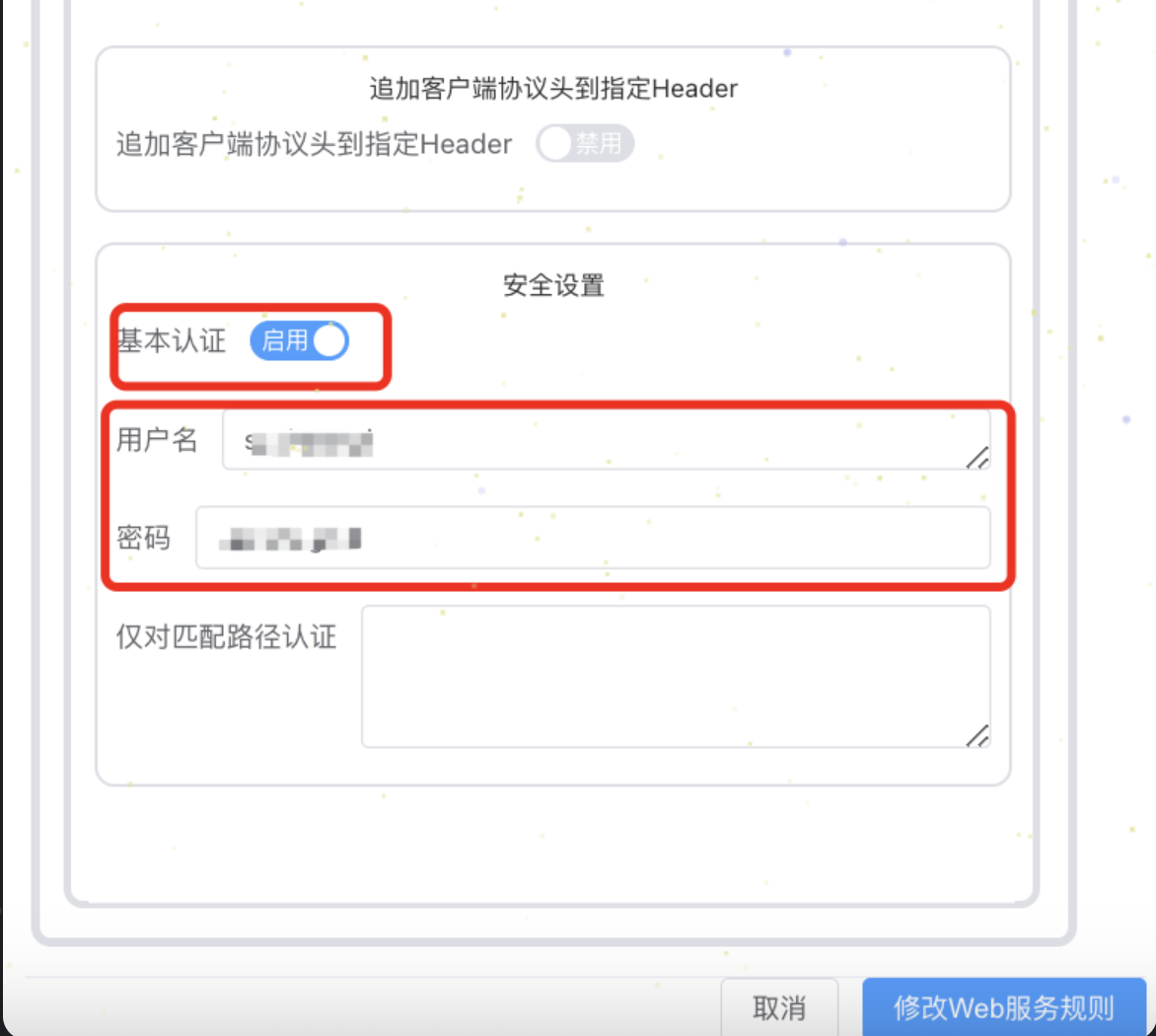

如果非要使用lucky反向代理服务,一定要开启Basic Auth认证(基础认证)功能,它是在网页打开之前,浏览器弹出的一个用户名/密码输入框。只有输入正确的账号密码,Lucky 才会把请求转发给飞牛。

总结

飞牛NAS的这次事件给我们敲响了警钟,NAS存储这种比较私人重要的文件暴露在公网是存在风险的,尽量不要为了便利性而牺牲安全性。那么你是如何安全的进行远程/异地访问NAS的呢?欢迎讨论。